Grupos de ransomware estão a adotar cada vez mais a encriptação remota nos seus ataques, representando uma nova escalada nas táticas utilizadas por agentes motivados financeiramente para garantir o sucesso das suas campanhas.

Mark Loman, vice-presidente de pesquisa de ameaças na Sophos, destacou: “As empresas podem ter milhares de computadores ligados à sua rede e, com o ransomware remoto, basta um dispositivo mal protegido para comprometer toda a rede.”

Ele acrescentou que os atacantes estão conscientes deste cenário e procuram identificar o “ponto fraco”, sendo que a maioria das empresas possui pelo menos um. Desta forma, a encriptação remota mantém-se como um desafio constante para os defensores.

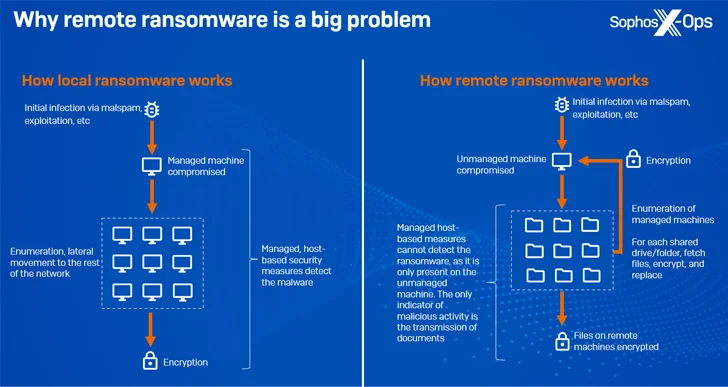

A encriptação remota, também conhecida como ransomware remoto, ocorre quando um ponto final comprometido é utilizado para encriptar dados noutros dispositivos na mesma rede.

Em outubro de 2023, a Microsoft divulgou que aproximadamente 60% dos ataques de ransomware agora incorporam encriptação remota maliciosa, numa tentativa de minimizar a sua deteção, com mais de 80% de todas as violações a originarem-se em dispositivos não geridos.

“Ao utilizar encriptação remota, famílias de ransomware como Akira, ALPHV/BlackCat, BlackMatter, LockBit e Royal têm-se destacado. Esta técnica já existe há algum tempo – desde 2013, o CryptoLocker visava partilhas de rede,” salientou a Sophos.

Uma vantagem significativa desta abordagem é tornar as medidas de remediação baseadas em processos ineficazes, uma vez que as máquinas geridas não conseguem detetar a atividade maliciosa, que está presente apenas em dispositivos não geridos.

Este desenvolvimento ocorre num contexto de mudanças mais amplas no panorama do ransomware, com os atacantes a adotarem linguagens de programação atípicas, a visarem sistemas para além do Windows, a leiloarem dados roubados e a lançarem ataques fora do horário comercial e aos fins de semana, dificultando a deteção e os esforços de resposta a incidentes.

Num relatório recente, a Sophos destacou a complexa relação “simbiótica – embora muitas vezes tensa” entre grupos de ransomware e os meios de comunicação. Esta dinâmica não apenas visa atrair a atenção, mas também controlar a narrativa e contestar o que consideram uma cobertura imprecisa.

A prática inclui a publicação de Perguntas Frequentes (FAQs) e comunicados de imprensa nos sites de divulgação de dados dos grupos, incorporando citações diretas dos operadores e corrigindo erros cometidos por jornalistas. A utilização de nomes apelativos e gráficos apelativos evidencia uma profissionalização crescente do cibercrime.

Um exemplo citado é o grupo RansomHouse, que direciona uma mensagem específica a jornalistas no seu site de divulgação, oferecendo partilhar informações num “canal PR Telegram” antes da publicação oficial.

Embora grupos como Conti e Pysa sejam conhecidos por adotar uma hierarquia organizacional complexa, incluindo executivos seniores, administradores de sistemas, desenvolvedores, recrutadores, equipas de recursos humanos e legais, há indícios de que alguns desses grupos publicitaram oportunidades para escritores e falantes de inglês em fóruns criminosos.

A Sophos destaca que o envolvimento com os meios de comunicação proporciona vantagens táticas e estratégicas aos grupos de ransomware, permitindo-lhes pressionar as vítimas, moldar a narrativa, aumentar a notoriedade, inflar os próprios egos e contribuir para uma “mitificação” da sua imagem. Este fenómeno ocorre num contexto mais amplo de mudanças no cenário do ransomware, com grupos a adotarem linguagens de programação atípicas, a alvejarem sistemas para além do Windows, a leiloarem dados roubados e a lançarem ataques fora do horário comercial para dificultar deteção e resposta a incidentes.