Artigos

-

Como Instalar o Python 3.12 no Debian 12: Guia Completo e Fácil!

Descobre como instalar o Python 3.12 no Debian 12! Este guia passo a passo ensina-te…

-

Está o Seu Negócio em Risco? Descubra se os Seus Backups Estão Verdadeiramente Seguros!

A sua empresa está preparada para uma catástrofe digital? Descubra como testar os seus backups…

-

Como Resolver o Erro Netflix TVQ-PB-101

Descubra como resolver o erro Netflix TVQ-PB-101 de forma rápida e fácil, garantindo que possa…

-

Cloudflare Salva Domínios da Crise Entrust: Certificados SSL em Risco!

Chrome e Mozilla estão prestes a deixar de confiar nos certificados Entrust, e os proprietários…

-

Alerta Vermelho: Violação Massiva de Dados na Internet Archive – 31 Milhões de Registos de Utilizadores em Risco!

Descubra como a Internet Archive foi alvo de um ataque devastador, resultando na violação de…

-

Como Atualizar de Ubuntu 24.04 para 24.10: Guia Completo e Simples!

Descubra como atualizar o Ubuntu de 24.04 para 24.10 “Oracular Oriole” com facilidade. Este guia…

-

Ubuntu 24.10 Chega com Tudo! Descobre Todas as Novidades e Como Atualizar Já!

O Ubuntu 24.10 já está disponível e traz grandes melhorias, como o GNOME 47 e…

-

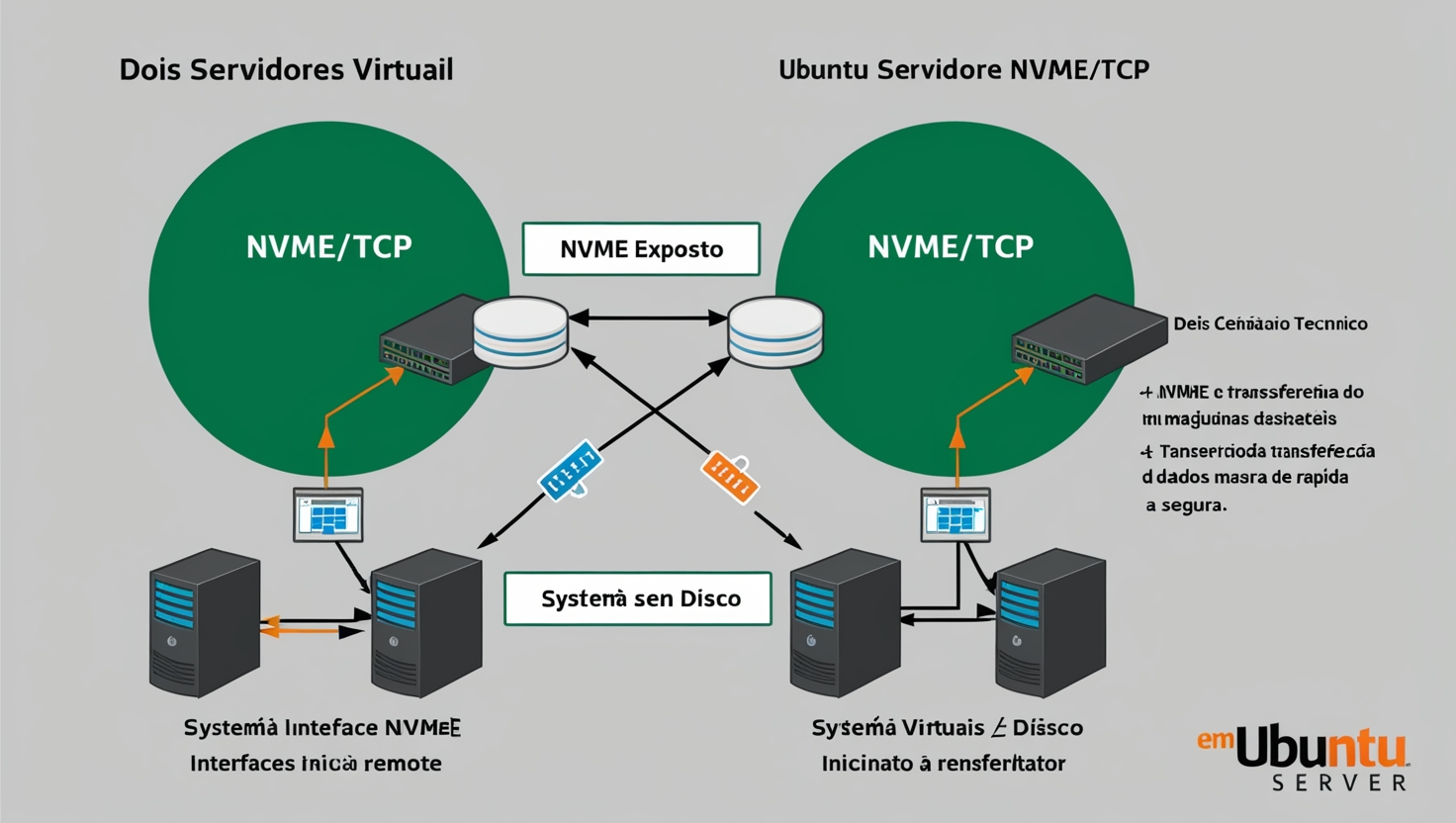

Arranque via NVMe/TCP com Ubuntu Server (PoC)

Descubra como configurar o boot NVMe over TCP numa prova de conceito (PoC) em VMs…

-

Ubuntu Server 24.10: Revolução nas Instalações com Suporte Experimental para NVMe/TCP!

A nova versão Ubuntu Server 24.10 trouxe uma inovação incrível: suporte experimental para NVMe over…

-

Como Atualizar para o Windows 11 24H2 Mesmo em Hardware Não Suportado!

Descobre como atualizar para o Windows 11, versão 24H2, mesmo em hardware que não cumpre…

-

Como Usar a Função de Procurar e Substituir no Editor Nano: O Guia Completo!

Descubra como usar as funções de procurar e substituir texto no GNU Nano e acelere…

-

Thunderbird Chega ao Android: O Melhor Cliente de E-mail Agora no Seu Smartphone!

O Thunderbird, um dos melhores clientes de e-mail da Mozilla, chegou ao Android! Descubra tudo…