O nmap (mapeador de redes) é uma ferramenta comummente utilizada por administradores de sistemas, engenheiros de redes e também por alguns hackers para descobrir dispositivos numa rede.

Além de descobrir dispositivos, ele pode também ser usado para encontrar informações sobre as portas abertas, detetar o sistema operativo, realizar análises de vulnerabilidades e muito mais.

Neste guia, irei apresentar exemplos práticos de como utilizar o comando nmap.

Exemplos práticos do comando nmap

Embora o pacote nmap seja comummente encontrado pré-instalado na maioria das distribuições Linux, pode acontecer de não estar instalado por padrão.

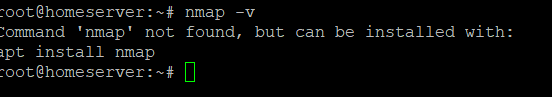

Para verificar se o nmap está instalado e qual a versão, pode utilizar o seguinte comando:

nmap -vNeste caso o nmap não está instalado:

Para instalar o nmap efetuamos o seguinte:

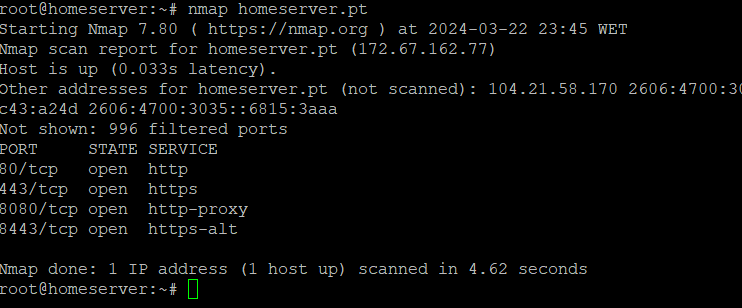

apt install nmapPara procurar por portas abertas, tudo o que precisa de fazer é adicionar o nome de domínio ou o endereço IP ao comando nmap:

nmap Destino

Para realizar a análise de vários hosts, o nmap oferece diversas maneiras de escanear múltiplos hosts simultaneamente para uma pesquisa abrangente.

Assim, existem várias maneiras de escanear múltiplos hosts:

- Adicionando vários domínios ou endereços IP ao comando nmap

- Utilizando caracteres curinga para pesquisar toda a sub-rede de uma vez

- Especificando um intervalo de endereços IP

Também pode adicionar os diferentes finais dos endereços IP em vez de digitar o endereço IP completo.

Então, vamos começar por adicionar os múltiplos domínios/endereços IP.

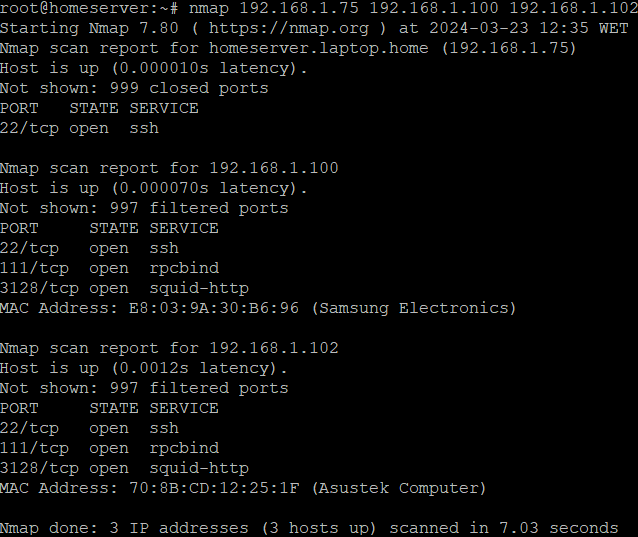

Analisar múltiplos hosts ao adicionar domínios ou endereços IP

Basicamente, se tiver que analisar 2-3 hosts, este é o método mais fácil, na minha opinião, onde simplesmente adiciona o IP/domínio um por um.

Por exemplo, aqui, analisei 3 endereços IP de uma vez:

Se tiver que analisar vários hosts e a lista for longa o suficiente para o cansar enquanto digita, pode usar um wildcard.

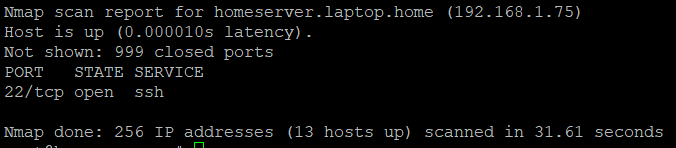

Para usar um wildcard “*”, digite o endereço IP e substitua o último octeto (a última parte do seu IP após o “.”) pelo símbolo *:

nmap 192.168.1.*

Para analisar vários hosts especificando o intervalo de endereços IP, pode utilizar a seguinte abordagem:

Digamos que deseja analisar 3 endereços IP. Agora, digitar cada um manualmente não é a maneira preferida para a maioria das pessoas.

Nesse caso, pode especificar o intervalo de endereços IP.

Por exemplo, aqui, analisei os endereços IP de 192.168.1.8 a 192.168.1.10:

nmap 192.168.1.8-10Pode também analisar vários hosts ao acrescentar a última parte do seu endereço IP.

Por exemplo, aqui, pesquisei por: 192.168.1.8, 192.168.1.9 e 192.168.1.10, acrescentando o último octeto:

nmap 192.168.1.8,9,10Quando analisa vários hosts, nem sempre é necessário analisar cada um do intervalo fornecido.

Nesse caso, pode usar a opção --exclude e acrescentar o host que precisa de ser ignorado durante a análise.

Por exemplo, se quiser ignorar o 192.168.1.6 enquanto analisa a sub-rede, pode usar o seguinte:

nmap 192.168.1.* --exclude 192.168.1.6Pode usar o comando nmap para enviar pacotes ACK e verificar se o sistema de destino tem um firewall ativado; se sim, listará as portas não filtradas.

Para esse propósito, terá que usar a opção -sA com privilégios de superusuário:

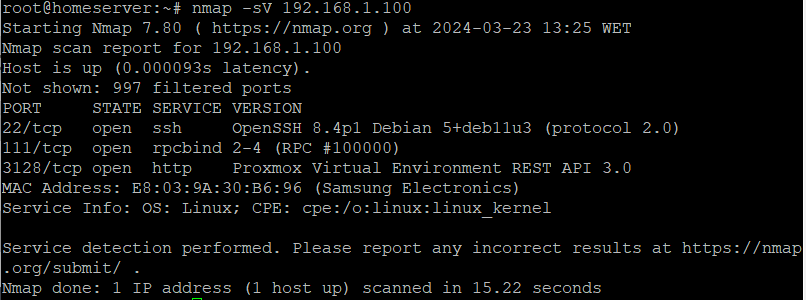

sudo nmap -sA destinoPara obter informações sobre os serviços dos hosts, uma vez que saiba sobre os serviços após a análise das portas, pode querer saber mais sobre esses serviços.

Nesse caso, pode usar a opção -sV:

nmap -sV destino

Para especificar uma porta para pesquisar, terá que usar a opção -p:

nmap -p numero_da_porta destinoPor exemplo, se quiser realizar uma análise na porta 443, então utilizará o seguinte comando:

nmap -p 443 scanme.nmap.orgÉ também possível especificar uma gama de portas a serem analisadas:

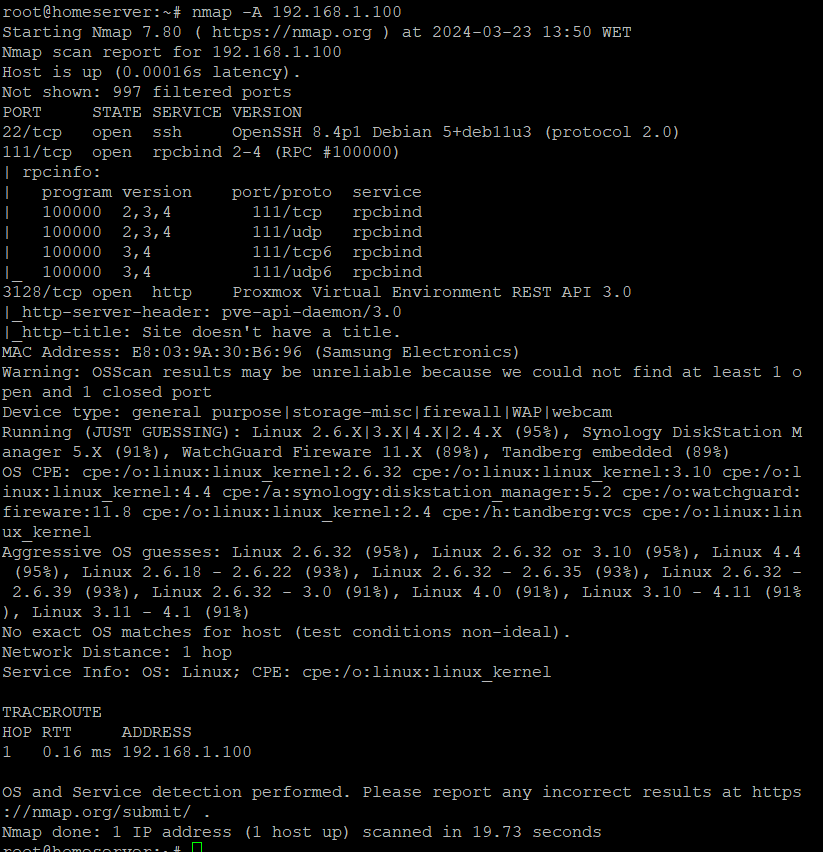

nmap -p 20-80 scanme.nmap.orgComo mencionei no início, o comando nmap também pode ser usado para obter informações sobre o sistema operativo do host alvo.

Para obter as informações do sistema operativo, tudo o que precisa de fazer é utilizar a opção -A durante a análise:

nmap -A destino

Geralmente, utilizamos o comando ping para verificar se o host está ativo ou não e o comando nmap também pode ser usado para pingar hosts. Para pingar hosts, terá que usar a opção -sP:

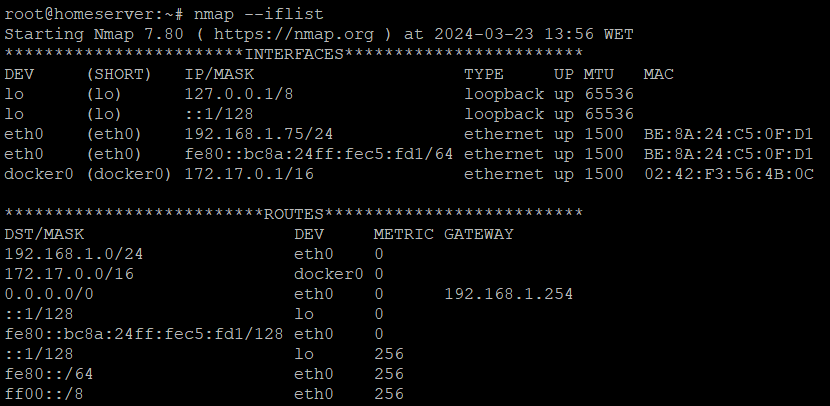

nmap -sP 192.168.1.0/24Para encontrar as interfaces de host e rotas, tudo o que precisa de fazer é executar o comando nmap com a opção –iflist:

nmap --iflist

O Nmap é uma ferramenta fundamental para administradores de sistemas e profissionais de segurança cibernética. Ele oferece uma variedade de recursos, desde a descoberta de hosts e portas abertas até a identificação de sistemas operativos e serviços. Com técnicas como análises furtivas e verificações de ping, o Nmap é versátil e eficaz. Embora outras ferramentas similares estejam disponíveis, como Zenmap, Masscan e Hping, o Nmap continua sendo uma escolha popular devido à sua flexibilidade e ampla gama de funcionalidades. Em resumo, o Nmap é uma ferramenta indispensável para análise de redes e segurança cibernética.